Quand une consigne doit circuler vite entre un centre et le terrain, la messagerie ne sert plus juste à “envoyer un mail”. Zimbra SDIS 33 renvoie à une organisation concrète du travail, avec des calendriers partagés, des accès mobiles et un niveau de sécurité adapté à des informations sensibles. Ici, vous trouverez une explication claire du rôle de la solution, des usages réels, des points de vigilance et des pistes d’amélioration évoquées par les retours internes.

À quoi correspond Zimbra SDIS 33, concrètement ?

Zimbra SDIS 33 désigne la suite de messagerie et de collaboration utilisée par le Service Départemental d’Incendie et de Secours de la Gironde pour gérer les échanges professionnels. Le principe reste simple sur le papier : e-mails, agendas, tâches, contacts, documents partagés. La réalité, elle, se joue sur des contraintes très “terrain” : consignes écrites entre officiers mobiles, diffusion de plans, coordination de gardes, et circulation d’alertes liées aux outils métiers.

Le choix d’une solution de type Zimbra se comprend aussi par une logique de maîtrise : maîtrise du coût global, maîtrise de l’hébergement et maîtrise des référentiels d’identité. Les retours décrivent une intégration avec des annuaires LDAP ou Active Directory pour conserver un identifiant unique par agent et une traçabilité cohérente. En pratique, cela évite les comptes multiples, limite les erreurs d’attribution et facilite les droits d’accès selon les rôles. Sur la durée, cette cohérence pèse autant que les fonctionnalités visibles, car elle conditionne la sécurité et la fluidité au quotidien.

Quels usages dominent au quotidien ?

Le cœur de valeur se situe dans la coordination : un message écrit vaut preuve, se transmet, se recherche et se conserve plus facilement qu’un échange radio. La messagerie sert aussi de passerelle vers des outils connexes, avec des flux d’alerte et des informations opérationnelles qui doivent rester lisibles, horodatées et accessibles. Les calendriers partagés jouent un rôle central pour la planification des gardes et l’alignement des disponibilités, avec un impact direct sur la couverture et l’organisation des équipes.

| besoin métier | fonction Zimbra | effet recherché |

|---|---|---|

| diffusion de consignes et comptes rendus | e-mail, dossiers, recherche | information retrouvable et traçable |

| planification des gardes et réunions | agenda partagé | coordination sans appels internes excessifs |

| partage de documents opérationnels | partage de fichiers, intégration d’outils | plans disponibles rapidement |

| mobilité | webmail, synchronisation multi-appareils | continuité d’accès hors bureau |

Pourquoi le SDIS 33 s’appuie sur zimbra plutôt qu’une autre suite ?

Le raisonnement présenté dans les contenus fournis revient souvent à trois axes : coût, adaptation, contrôle. Zimbra apparaît comme une solution qui se personnalise et qui s’intègre à l’existant, sans dépendre totalement d’un tiers pour l’hébergement ou la gestion des identités. Les textes évoquent aussi une migration accélérée pendant la période COVID-19, afin de préserver la continuité des échanges et le travail à distance sans rupture de productivité.

Un autre point ressort : l’interopérabilité. Les exemples citent des échanges entre Zimbra et des briques opérationnelles ou collaboratives, comme des passerelles avec des solutions de stockage et le lien avec des outils de chaîne de traitement d’alertes. Ce type de raccordement rend la messagerie plus utile qu’un simple “compte mail”, car elle s’insère dans une logique d’écosystème. Cette capacité d’intégration explique aussi pourquoi la comparaison avec des suites propriétaires revient souvent : l’objectif ne se limite pas au confort, il vise une cohérence globale avec les outils et les contraintes d’un service de secours.

| critère | Zimbra | évaluation exprimée dans les sources |

|---|---|---|

| sécurité | paramétrable et renforçable | niveau élevé attendu pour des données sensibles |

| personnalisation | forte | adaptation à un environnement métier spécifique |

| coût global | maîtrisable | argument de coût total de possession inférieur |

| intégration SI | LDAP / Active Directory, outils connexes | interopérabilité mise en avant |

Comment l’accès et la sécurité sont-ils organisés pour limiter les risques ?

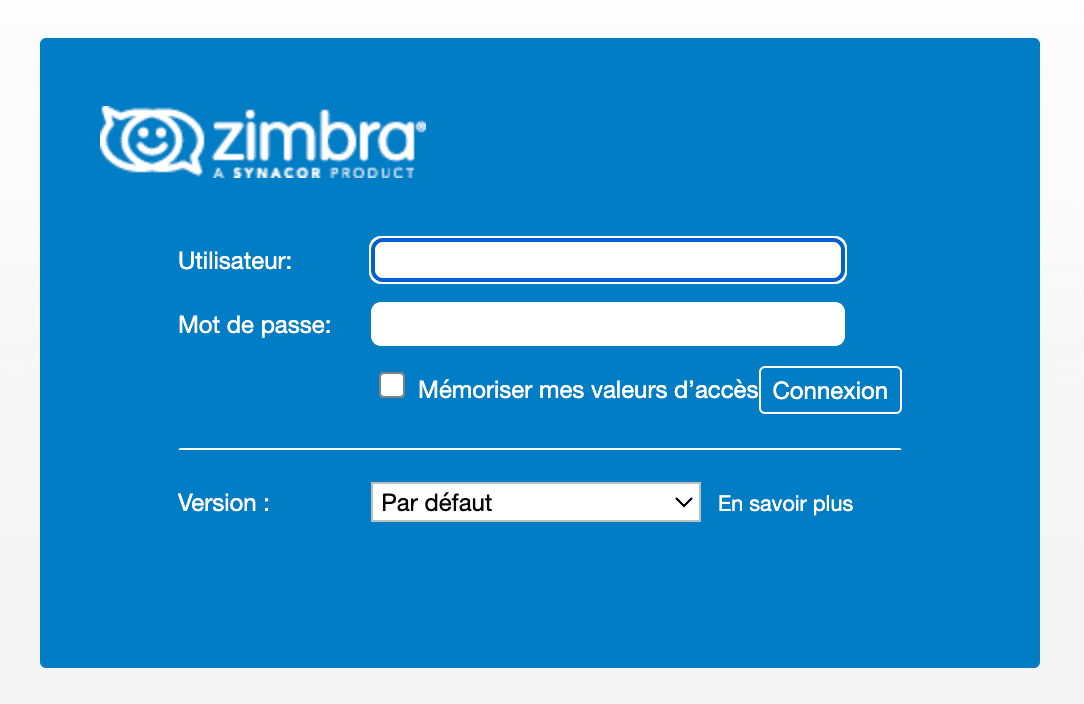

Le sujet “accès” revient avec une contrainte claire : disponibilité, y compris hors site, sans ouvrir une brèche. Les éléments fournis mentionnent l’usage d’un portail web sécurisé, la présence d’un certificat TLS pour protéger les échanges, et une politique de mot de passe stricte associée à une authentification multi-facteurs. Cette combinaison vise un objectif simple : réduire l’usurpation sur des terminaux partagés ou utilisés en horaires décalés, tout en gardant un accès praticable pour les équipes.

La sécurité passe aussi par l’hygiène technique et l’hygiène humaine. Côté technique, les textes citent l’application régulière de correctifs, des analyses de vulnérabilités, et l’étude de mécanismes anti-usurpation de type DMARC, voire MTA-STS, pour mieux encadrer l’identité des expéditeurs. Côté humain, la formation et la sensibilisation reviennent comme une réponse directe au risque de phishing, car la meilleure configuration ne compense pas un clic malheureux sur un lien trompeur. Sur ce point, une approche pragmatique fonctionne bien : des rappels courts, fréquents, et ancrés sur des exemples proches des situations réelles.

Quels incidents reviennent le plus souvent côté utilisateurs ?

Les sources décrivent plusieurs irritants : ergonomie, synchronisation et volume. Le volume de messages peut saturer l’attention et compliquer la recherche d’une consigne, surtout si les dossiers et règles de tri restent sous-utilisés. La synchronisation, elle, se voit surtout sur mobile, avec des attentes fortes sur le calendrier, les notifications et la consultation rapide. Enfin, la latence réseau apparaît comme un risque direct pour la transmission “à temps”, ce qui pousse à surveiller l’infrastructure et à optimiser les chemins de trafic dédiés à la messagerie.

- volumétrie élevée : tri, filtrage, règles et bonnes pratiques de classement

- latence : optimisation du réseau et surveillance des performances

- accès distant : authentification forte, politiques mobiles, chiffrement

Quelle continuité de service en cas de panne ou de crise ?

Un point revient souvent dans les retours : la messagerie ne doit pas “tomber” quand la pression opérationnelle monte. Les contenus évoquent une architecture redondée de type cluster, pensée pour maintenir le service même si un serveur connaît une défaillance. Ce choix a une conséquence directe : les équipes se concentrent sur leur mission, sans basculer dans des solutions de contournement improvisées qui finissent par créer des pertes d’information ou des doublons.

La continuité ne concerne pas uniquement l’infrastructure. Elle concerne aussi l’accès hors réseau, le maintien d’un niveau de sécurité constant, et la possibilité de consulter messages, plannings et documents lors de déplacements. Les sources mentionnent des usages mobiles encadrés, avec des appareils gérés et une logique de MDM, afin de concilier mobilité et contrôle. Sur le terrain, l’idée se résume en une question : “Est-ce que la bonne info arrive, au bon moment, à la bonne personne ?” Zimbra SDIS 33 se juge sur ce résultat, pas sur une fiche technique.

Quelles améliorations sont évoquées pour les prochains mois ?

Les retours font apparaître une attente forte côté mobile : interface plus adaptée aux contraintes de consultation rapide, boutons plus lisibles, notifications mieux contextualisées. Le besoin d’un mode hors-ligne est aussi mentionné, avec l’objectif de conserver l’accès à des ordres ou consignes même quand la couverture réseau se dégrade. Ces points visent un usage “astreinte” plus naturel, proche des gestes et du rythme des interventions.

Les contenus citent aussi des priorités liées à la sécurité et à la conformité : filtrage avancé contre les messages malveillants, protection renforcée contre l’usurpation d’identité, et réflexion autour d’un archivage conforme aux obligations de conservation. Enfin, l’interopérabilité avec des projets à venir, comme NexSIS 18-112, apparaît comme un sujet d’anticipation. Ce type d’évolution impose une méthode simple : recueillir des retours par profils (terrain, encadrement, administratif), tester sur un périmètre, puis étendre sans casser les habitudes utiles.